Never Trust, Always Verify รู้จักกลยุทธ์ ‘Zero Trust’ ความปลอดภัยที่องค์กรยุคใหม่ต้องมี จาก Kevin O'Leary

ในยุคที่ภัยคุกคามทางไซเบอร์ซับซ้อนและแฝงตัวอยู่ทุกหนแห่ง แนวคิดการรักษาความปลอดภัยแบบดั้งเดิมที่เปรียบเสมือนป้อมปราการ ซึ่งเชื่อว่าทุกสิ่งที่อยู่ภายในเครือข่ายปลอดภัยเสมอ อาจไม่ใช่คำตอบอีกต่อไป และนี่คือจุดที่ Zero Trust เข้ามามีบทบาทสำคัญ จนกลายเป็นคำที่ทุกองค์กรต่างพูดถึง

ข้อมูลล่าสุดชี้ว่ากว่า 78% ของธุรกิจทั่วโลกกำลังวางแผนที่จะเปลี่ยนผ่านสู่สถาปัตยกรรมแบบ Zero Trust คำถามคือ ทำไมตัวเลขนี้ถึงสูงขนาดนั้น? Zero Trust คืออะไรกันแน่? และองค์กรกำลังมองหาอะไรจากการเปลี่ยนแปลงครั้งใหญ่นี้? Kevin O'Leary, ASEAN Director - Security, Resiliency Networks & Edge Practice Kyndryl (Thailand) Company Limited ผู้เชี่ยวชาญด้านความปลอดภัยระดับโลก ได้มาถ่ายทอดประสบการณ์จริงในการวางกลยุทธ์ Zero Trust ให้เกิดขึ้นได้ในองค์กรของเราทุกคนภายในงาน Krungsri Tech Day 2025

ทำความเข้าใจแก่นแท้ของ Zero Trust

ท่ามกลางศัพท์เทคนิคอย่าง ‘Centralized Content Driven’ หรือ ‘Pervasive Speed Driven’ หัวใจของ Zero Trust นั้นเรียบง่ายนั่นคือ “Never Trust, Always Verify”

แนวคิดนี้ตั้งอยู่บนสมมติฐานที่ว่า 'ไม่มีการเชื่อมต่อ, ผู้ใช้, หรืออุปกรณ์ใดที่น่าเชื่อถือ 100%' ไม่ว่าจะอยู่ภายในหรือภายนอกเครือข่ายองค์กร ทุกๆ คำร้องขอเข้าถึงข้อมูลหรือทรัพยากรจะต้องผ่านการตรวจสอบและยืนยันตัวตนอย่างเข้มงวดเสมอ

คุณ Kevin ได้เปรียบเทียบให้เห็นภาพว่า

มันเหมือนการล็อกประตูทุกบานในบ้านของคุณ ถ้าใครต้องการจะเดินจากห้องหนึ่งไปยังอีกห้องหนึ่ง พวกเขาจะต้องเคาะประตู, แสดงตัวตน, และได้รับอนุญาตจากผู้มีสิทธิ์ก่อนจึงจะเข้าไปได้ และเมื่อเสร็จธุระแล้วประตูก็จะถูกล็อกตามเดิม นี่คือคอนเซปต์พื้นฐานของการไม่อนุญาตให้ใครก็ตามสามารถเคลื่อนที่ได้อย่างอิสระเสรีภายในสภาพแวดล้อมดิจิทัลของคุณ

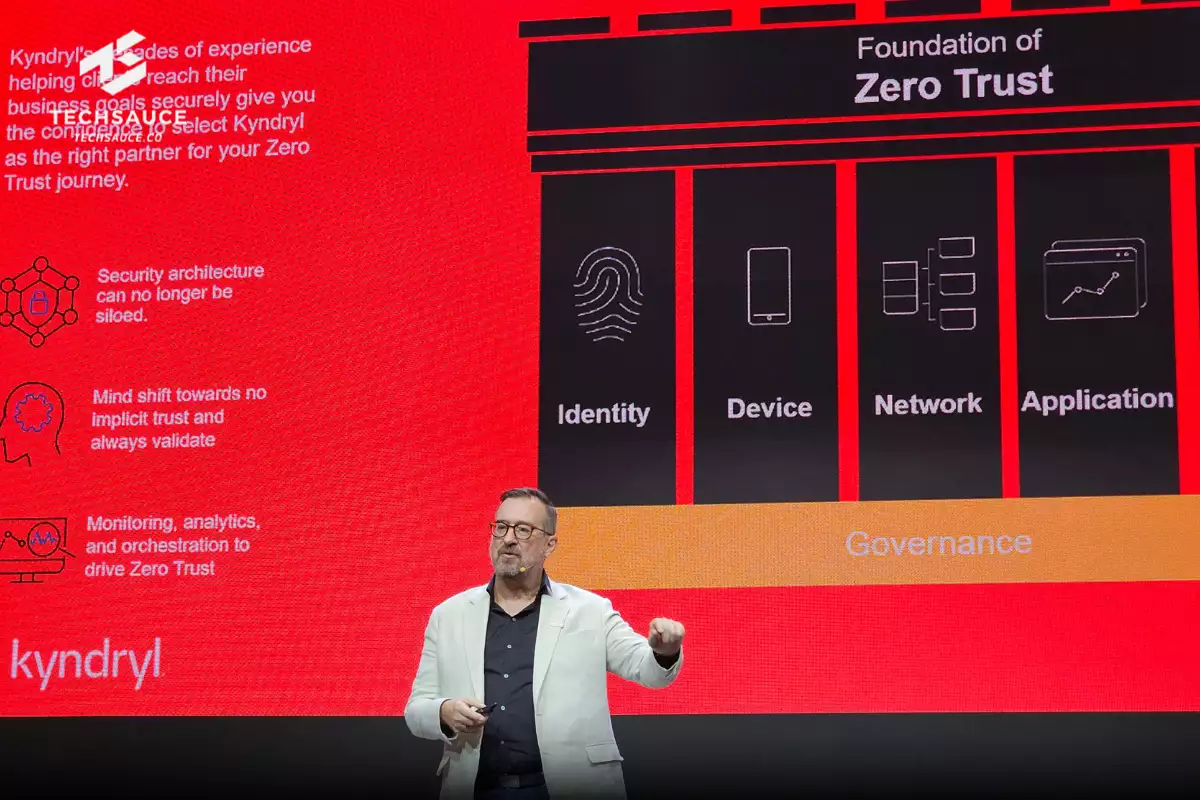

การจะทำให้สิ่งนี้เกิดขึ้นจริงได้ ต้องอาศัยการกำกับดูแลที่ครอบคลุม 5 เสาหลักของ Zero Trust ได้แก่

- ตัวตน (Identity) ใครคือผู้ที่กำลังร้องขอการเข้าถึง?

- อุปกรณ์ (Devices) อุปกรณ์ที่ใช้ในการเชื่อมต่อมีความน่าเชื่อถือและปลอดภัยหรือไม่?

- เครือข่าย (Network) การรับส่งข้อมูลภายในเครือข่ายถูกแบ่งส่วนและควบคุมอย่างไร?

- แอปพลิเคชัน (Applications) แอปพลิเคชันที่ถูกเรียกใช้งานมีความปลอดภัยและถูกเข้าถึงอย่างเหมาะสมหรือไม่?

- ข้อมูล (Data) ข้อมูลที่ถูกเข้าถึงคืออะไร และถูกปกป้องอย่างไร?

เริ่มต้นการเดินทางสู่ Zero Trust จะก้าวแรกไปทางไหนดี?

ความซับซ้อนของ Zero Trust ทำให้หลายองค์กรเกิดคำถามว่า 'แล้วฉันจะเริ่มตรงไหนดี?' คำตอบคือ 'ไม่มีสูตรสำเร็จเดียวสำหรับทุกคน'

การเดินทางนี้แตกต่างกันไปตามบริบทของแต่ละองค์กร ทั้งในด้านงบประมาณ, โครงสร้างพื้นฐานที่มีอยู่, และระดับความเสี่ยงที่ยอมรับได้ สิ่งที่ Kyndryl พัฒนาขึ้นมาคือแนวทางที่เรียกว่า ‘Journey Map’ ซึ่งเปรียบเสมือนแผนที่ที่ช่วยให้องค์กรเข้าใจว่า 'วันนี้คุณอยู่จุดไหน? เป้าหมายที่ต้องการไปคือที่ใด? และควรจะเริ่มก้าวแรกจากตรงไหน?'

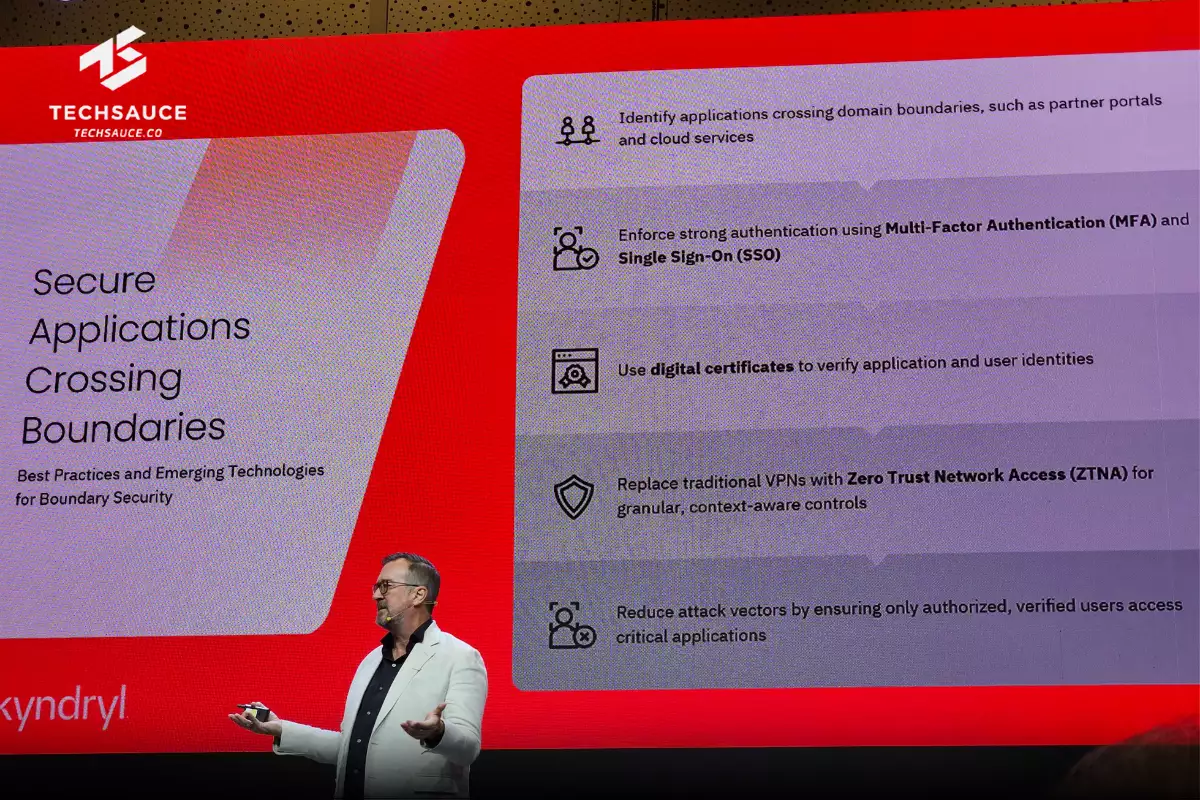

สำหรับองค์กรส่วนใหญ่ จุดเริ่มต้นที่ดีที่สุดมักจะเป็นเรื่องของ 'การกำกับดูแลตัวตน (Identity Governance)' เพราะตัวตนคือปราการด่านแรกของการเข้าถึงทั้งหมด ลองสำรวจตัวเองด้วยคำถามเหล่านี้

- คุณจัดการ Single Sign-On (SSO) ได้อย่างครอบคลุมแล้วหรือยัง?

- มีการใช้งาน Multi-Factor Authentication (MFA) อย่างทั่วถึงหรือไม่?

- คุณมีกระบวนการจัดการสิทธิ์ระดับสูง (Privileged Access Management - PAM) ที่รัดกุมแค่ไหน?

เพียงแค่เริ่มต้นปรับปรุงและวางรากฐานในส่วนนี้ให้แข็งแกร่ง ก็ถือว่าคุณกำลังยกระดับความปลอดภัยขององค์กรให้ดีขึ้นอย่างมีนัยสำคัญแล้ว

Road Map ของ Zero Trust

เมื่อเข้าใจหลักการและมีจุดเริ่มต้นแล้ว ขั้นต่อไปคือการลงลึกในแต่ละส่วนที่เป็นองค์ประกอบสำคัญของการสร้างสถาปัตยกรรม Zero Trust

Network Segmentation

ในเครือข่ายองค์กรขนาดใหญ่มักมีสิ่งที่เรียกว่า ‘ความเชื่อใจโดยปริยาย’ (Inherent Trust) อยู่เสมอ คุณ Kevin เล่าจากประสบการณ์ตรงสมัยเป็น CISO ของ JP Morgan ว่า "User ที่เชื่อมต่อจากสำนักงานใหญ่ในอเมริกา อาจเข้าถึงทรัพยากรในสาขาเอเชียได้อย่างง่ายดาย ซึ่งนี่คือช่องโหว่ชั้นดี"

สิ่งที่ต้องทำ

- ทำแผนที่โดเมน (Domain Mapping) สำรวจและวาดภาพรวมของโดเมนและซับโดเมนทั้งหมดในเครือข่ายของคุณ

- วิเคราะห์การไหลของข้อมูล (Traffic Flow Analysis) ตรวจสอบว่าข้อมูลวิ่งจากไหนไปไหนบ้าง และผ่านเทคโนโลยีอะไร

- ระบุ ‘Crown Jewels’ อะไรคือข้อมูลหรือระบบที่สำคัญที่สุดของธุรกิจที่หากถูกโจมตีแล้วจะเกิดความเสียหายร้ายแรงที่สุด? โซนนั้นต้องมีการป้องกันที่หนาแน่นที่สุด

- จัดการความเสี่ยงจากบุคคลที่สาม (Third-party Risk) การเชื่อมต่อกับพาร์ทเนอร์คืออีกหนึ่งประตูที่ต้องถูกควบคุมอย่างเข้มงวด กรณีศึกษาอย่าง SolarWinds คือตัวอย่างที่ชัดเจนของการโจมตีผ่านช่องโหว่จากความเชื่อใจในซอฟต์แวร์อัปเดต

Identity Management

ตัวตนคือศูนย์กลางของ Zero Trust คุณต้องมั่นใจว่าคนที่เข้ามาคือคนที่พวกเขาอ้างว่าเป็นจริง ๆ และพวกเขามีสิทธิ์แค่เท่าที่จำเป็นเท่านั้น

สิ่งที่ต้องทำ

- รวมศูนย์ผู้ให้บริการระบุตัวตน (Identity Provider) พยายามรวมมาตรฐานการยืนยันตัวตนให้เป็นหนึ่งเดียวให้มากที่สุด เพื่อลดความซับซ้อนและอุดช่องโหว่

- ยึดหลักการ ‘Least Privilege’ ให้สิทธิ์ผู้ใช้น้อยที่สุดเท่าที่จำเป็นต่อการทำงานเท่านั้น ตัวอย่างเช่น CEO ไม่จำเป็นต้องมีสิทธิ์เข้าถึงฐานข้อมูลหลักของ Core Banking

- ใช้กระบวนการ ‘Break Glass’ สำหรับสิทธิ์ระดับสูงที่ไม่ได้ใช้เป็นประจำ ให้สร้างกระบวนการขออนุมัติใช้งานชั่วคราว เมื่อทำงานเสร็จ สิทธิ์นั้นจะถูกตรวจสอบและถอดถอนทันที ซึ่งเป็นกระบวนการที่เน้นการจัดระเบียบองค์กรโดยไม่ต้องลงทุนเทคโนโลยีใหม่

Preventing Lateral Movement

เมื่อผู้บุกรุกเจาะเข้ามาในเครือข่ายได้แล้ว (การโจมตีแบบ North-South) เป้าหมายต่อไปของพวกเขาคือการเคลื่อนที่ไปด้านข้าง (East-West หรือ Lateral Movement) เพื่อสำรวจหาข้อมูลสำคัญหรือช่องทางยกระดับสิทธิ์ Zero Trust ถูกออกแบบมาเพื่อสกัดกั้นการเคลื่อนไหวลักษณะนี้โดยเฉพาะ ผ่านการแบ่งส่วนเครือข่ายที่เข้มงวด

เจาะลึกถึงระดับแอปพลิเคชันด้วย Micro-segmentation

เครือข่ายมีอยู่เพื่อรองรับแอปพลิเคชัน ดังนั้นการรักษาความปลอดภัยต้องลงลึกถึงระดับแอปฯ ด้วย โดยเฉพาะอย่างยิ่งกับแอปพลิเคชันรุ่นเก่า (Legacy) ที่อาจไม่รองรับวิธีการยืนยันตัวตนสมัยใหม่

Micro-segmentation คือคำตอบ มันคือการแบ่งส่วนย่อยภายในแอปพลิเคชัน ทำให้แม้จะอยู่ในแอปฯ เดียวกัน ผู้ใช้แต่ละคนก็อาจมองเห็นข้อมูลหรือมีสิทธิ์ในการกระทำที่แตกต่างกันโดยสิ้นเชิง ซึ่งสามารถทำได้ทั้งในระดับ Host (เช่น VMware NSX, Illumio) หรือใช้เครื่องมือบนคลาวด์ (เช่น Kubernetes Network Policies)

Endpoint Security

อุปกรณ์ของผู้ใช้ (Endpoint) คือประตูบานใหญ่ที่สุดสู่เครือข่ายของคุณ การมีเครื่องมืออย่าง Endpoint Detection and Response (EDR) เป็นสิ่งจำเป็นเพื่อตรวจสอบพฤติกรรมที่ผิดปกติบนเครื่อง, ตรวจสอบว่าการตั้งค่าถูกต้อง, และมีการอัปเดตแพตช์ความปลอดภัยอยู่เสมอ

Zero Trust คือการเดินทาง ไม่ใช่จุดหมายปลายทาง

การเปลี่ยนผ่านสู่ Zero Trust คือการเดินทางที่ต้องทำซ้ำและปรับปรุงอย่างต่อเนื่อง ไม่ใช่โครงการที่ทำครั้งเดียวจบ สิ่งสำคัญคือต้องสื่อสารกับผู้ใช้และผู้บริหารให้เข้าใจถึงการเปลี่ยนแปลงที่จะเกิดขึ้น เพื่อลดแรงต้านและสร้างความร่วมมือ

คำแนะนำสำหรับผู้เริ่มต้นจากคุณ Kevin

- อย่าเริ่มจากส่วนที่สำคัญที่สุด 'จากประสบการณ์อันขมขื่นของผมเอง การสร้างโดเมนทดสอบ (Test Domain) ขึ้นมาก่อนเป็นสิ่งสำคัญมาก เพื่อเรียนรู้และแก้ไขปัญหาที่อาจเกิดขึ้นก่อนนำไปใช้กับระบบจริง'

- มีพาร์ทเนอร์ที่เชี่ยวชาญ การเดินทางนี้มีความซับซ้อน การมีที่ปรึกษาหรือพาร์ทเนอร์ที่มีประสบการณ์จะช่วยให้คุณวางแผนและดำเนินการได้อย่างราบรื่นและมีประสิทธิภาพ

สุดท้ายนี้ Zero Trust คือการเดินทางที่ต้องทำอย่างเป็นขั้นตอนและต่อเนื่อง เริ่มต้นจากการทำความเข้าใจสภาพแวดล้อมปัจจุบัน, จัดการเรื่องตัวตนให้รัดกุม, แบ่งส่วนเครือข่ายเพื่อจำกัดความเสียหาย และที่สำคัญที่สุดคือการสร้างวัฒนธรรมความปลอดภัยที่ทุกคนในองค์กรเข้าใจและพร้อมที่จะปรับตัวไปพร้อมกัน

ลงทะเบียนเข้าสู่ระบบ เพื่ออ่านบทความฟรีไม่จำกัด